Di era digital yang semakin canggih, ancaman terhadap keamanan sistem komputer semakin nyata. Mulai dari serangan malware hingga peretasan data, ancaman ini mengintai di setiap sudut dunia maya. Untuk menangkal ancaman tersebut, teknologi keamanan siber terus berkembang, dan salah satunya adalah “IDS” atau Intrusion Detection System. IDS Adalah sistem yang dirancang untuk mendeteksi aktivitas mencurigakan pada jaringan komputer dan memberikan peringatan kepada administrator sistem.

Bayangkan sebuah benteng yang kokoh dengan penjaga yang waspada. IDS ibarat penjaga tersebut, yang selalu memantau dan mendeteksi setiap gerakan mencurigakan di sekitar benteng. IDS bekerja dengan menganalisis lalu lintas jaringan dan membandingkannya dengan pola serangan yang telah diketahui. Jika ditemukan aktivitas yang mencurigakan, IDS akan mengirimkan alarm kepada administrator sistem untuk segera mengambil tindakan.

Pengertian “IDS”

Dalam dunia teknologi informasi, keamanan merupakan hal yang krusial. Salah satu cara untuk menjaga keamanan sistem dan jaringan adalah dengan menggunakan sistem Intrusion Detection System (IDS). IDS merupakan sistem yang dirancang untuk mendeteksi aktivitas mencurigakan atau serangan yang terjadi pada jaringan atau sistem komputer.

Cara Kerja IDS

IDS bekerja dengan memantau lalu lintas jaringan atau aktivitas sistem dan membandingkannya dengan pola-pola serangan yang telah diketahui. Jika IDS mendeteksi aktivitas yang mencurigakan, ia akan memicu alarm atau peringatan kepada administrator sistem.

Contoh Penggunaan IDS

Sebagai contoh, IDS dapat digunakan untuk mendeteksi serangan Denial of Service (DoS) yang bertujuan untuk membuat server atau layanan menjadi tidak dapat diakses. IDS juga dapat mendeteksi upaya akses ilegal ke sistem, seperti login yang tidak sah atau penggunaan password yang salah.

Jenis-Jenis IDS

Secara umum, IDS dapat dibedakan menjadi dua jenis:

- Network Intrusion Detection System (NIDS): NIDS bekerja dengan memantau lalu lintas jaringan yang melewati perangkat jaringan, seperti router atau switch. NIDS biasanya ditempatkan di titik strategis dalam jaringan untuk menangkap lalu lintas yang masuk dan keluar.

- Host Intrusion Detection System (HIDS): HIDS bekerja dengan memantau aktivitas yang terjadi pada sistem komputer tertentu. HIDS biasanya diinstal pada setiap komputer yang ingin dilindungi.

Perbedaan NIDS dan HIDS

| Fitur | NIDS | HIDS |

|---|---|---|

| Lokasi | Jaringan | Sistem komputer |

| Cara kerja | Memantau lalu lintas jaringan | Memantau aktivitas sistem |

| Keuntungan | Dapat mendeteksi serangan yang ditujukan ke jaringan | Dapat mendeteksi serangan yang ditujukan ke sistem tertentu |

| Kekurangan | Tidak dapat mendeteksi serangan yang ditujukan ke sistem internal | Membutuhkan sumber daya sistem yang lebih besar |

Fungsi “IDS”

Dalam dunia digital yang semakin kompleks, ancaman keamanan siber terus meningkat. Serangan siber yang canggih dapat menyebabkan kerugian finansial, kerusakan reputasi, dan bahkan gangguan operasional. Untuk melindungi sistem komputer dari serangan ini, diperlukan sistem keamanan yang kuat, salah satunya adalah Intrusion Detection System (IDS).

IDS merupakan sistem yang dirancang untuk mendeteksi aktivitas mencurigakan di jaringan komputer atau sistem komputer. Sistem ini berfungsi sebagai garis pertahanan pertama dalam melawan serangan siber. IDS bekerja dengan memantau lalu lintas jaringan dan aktivitas sistem, lalu membandingkannya dengan basis data pola serangan yang dikenal. Jika IDS mendeteksi aktivitas yang mencurigakan, ia akan mengirimkan peringatan kepada administrator sistem.

Cara Kerja “IDS”

IDS bekerja dengan menganalisis lalu lintas jaringan dan aktivitas sistem untuk mendeteksi pola yang mencurigakan. Cara kerja IDS dapat dibedakan menjadi dua jenis, yaitu:

- Signature-based IDS: Jenis IDS ini bekerja dengan membandingkan pola lalu lintas jaringan atau aktivitas sistem dengan basis data signature serangan yang telah diketahui. Jika IDS menemukan pola yang cocok dengan signature serangan yang ada, maka ia akan mengirimkan peringatan.

- Anomaly-based IDS: Jenis IDS ini bekerja dengan mempelajari pola normal lalu lintas jaringan atau aktivitas sistem. Jika IDS mendeteksi aktivitas yang menyimpang dari pola normal, maka ia akan mengirimkan peringatan. Jenis IDS ini lebih efektif dalam mendeteksi serangan yang tidak diketahui atau baru.

Jenis Serangan yang Dideteksi “IDS”

IDS dapat mendeteksi berbagai jenis serangan siber, termasuk:

| Jenis Serangan | Cara Deteksi |

|---|---|

| Penyerangan Denial of Service (DoS) | Deteksi pola lalu lintas jaringan yang abnormal, seperti peningkatan jumlah koneksi yang tidak biasa atau permintaan data yang berlebihan. |

| Penyerangan Malware | Deteksi aktivitas mencurigakan, seperti eksekusi program yang tidak dikenal atau akses ke file sistem yang tidak sah. |

| Penyerangan Intrusion | Deteksi akses tidak sah ke sistem, seperti login yang gagal berulang kali atau akses ke port yang tidak biasa. |

| Penyerangan Spoofing | Deteksi alamat IP palsu atau paket jaringan yang dipalsukan. |

| Penyerangan SQL Injection | Deteksi pola SQL yang mencurigakan dalam permintaan data. |

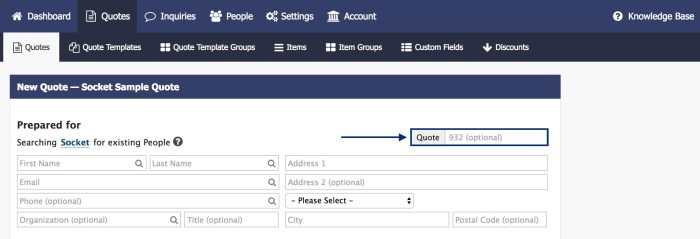

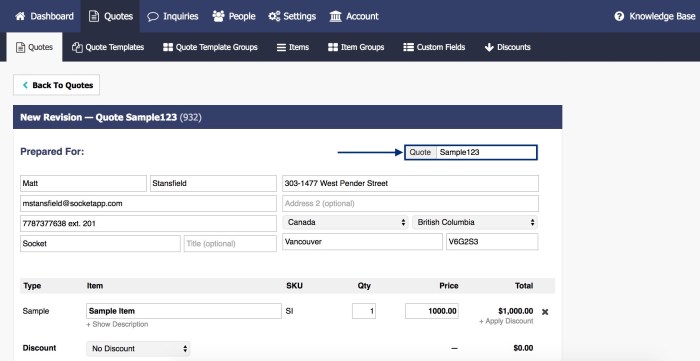

Implementasi “IDS”

Sistem Deteksi Intrusi (IDS) merupakan teknologi penting dalam menjaga keamanan jaringan komputer. Implementasi IDS melibatkan serangkaian langkah yang terstruktur untuk memastikan deteksi dan pencegahan ancaman yang efektif. Berikut ini adalah langkah-langkah utama dalam mengimplementasikan IDS pada suatu jaringan komputer.

Langkah-Langkah Implementasi IDS

Implementasi IDS merupakan proses yang kompleks dan memerlukan perencanaan yang matang. Berikut ini adalah langkah-langkah yang perlu dilakukan dalam mengimplementasikan IDS:

- Penilaian Risiko: Langkah pertama adalah menentukan risiko keamanan yang dihadapi jaringan. Penilaian risiko membantu dalam mengidentifikasi potensi ancaman dan menentukan prioritas dalam implementasi IDS.

- Pemilihan Jenis IDS: Terdapat dua jenis IDS, yaitu IDS berbasis jaringan (NIDS) dan IDS berbasis host (HIDS). NIDS memantau lalu lintas jaringan, sementara HIDS memantau aktivitas pada setiap host. Pemilihan jenis IDS tergantung pada kebutuhan dan karakteristik jaringan.

- Konfigurasi dan Deployment: Setelah memilih jenis IDS, langkah selanjutnya adalah mengkonfigurasi dan menyebarkan IDS. Konfigurasi meliputi penentuan aturan deteksi, pengaturan log, dan integrasi dengan sistem keamanan lainnya.

- Pengujian dan Validasi: Setelah IDS diimplementasikan, penting untuk melakukan pengujian dan validasi untuk memastikan bahwa IDS berfungsi dengan baik. Pengujian meliputi simulasi serangan dan analisis hasil deteksi.

- Monitoring dan Pemeliharaan: IDS memerlukan pemantauan dan pemeliharaan yang berkelanjutan. Monitoring meliputi pemantauan log, analisis aktivitas jaringan, dan respon terhadap kejadian keamanan. Pemeliharaan meliputi pembaruan aturan deteksi dan perbaikan bug.

Faktor-Faktor dalam Memilih IDS

Pemilihan IDS yang tepat sangat penting untuk mencapai hasil yang optimal. Berikut ini adalah beberapa faktor yang perlu dipertimbangkan dalam memilih IDS:

- Kebutuhan Jaringan: Jenis dan ukuran jaringan, serta jenis ancaman yang dihadapi, harus menjadi pertimbangan utama dalam memilih IDS.

- Kemampuan Deteksi: IDS harus mampu mendeteksi berbagai jenis ancaman, termasuk serangan malware, penolakan layanan, dan eksploitasi kerentanan.

- Kemudahan Penggunaan: IDS harus mudah dikonfigurasi, diimplementasikan, dan dikelola. Kemudahan penggunaan membantu dalam mengoptimalkan kinerja IDS.

- Integrasi: IDS harus dapat terintegrasi dengan sistem keamanan lainnya, seperti firewall dan sistem manajemen informasi keamanan (SIEM).

- Biaya: Biaya implementasi dan pemeliharaan IDS harus seimbang dengan nilai keamanan yang ditawarkan.

Skenario Penggunaan IDS

IDS dapat digunakan dalam berbagai skenario untuk meningkatkan keamanan sistem. Berikut ini adalah beberapa contoh skenario di mana IDS dapat diterapkan:

- Deteksi Serangan Malware: IDS dapat mendeteksi serangan malware dengan menganalisis lalu lintas jaringan dan mencari pola yang mencurigakan. Contohnya, IDS dapat mendeteksi serangan ransomware dengan mendeteksi perubahan file yang tidak biasa atau aktivitas jaringan yang mencurigakan.

- Pencegahan Penolakan Layanan: IDS dapat mencegah serangan penolakan layanan (DoS) dengan mendeteksi pola lalu lintas jaringan yang tidak biasa dan memblokir serangan sebelum mencapai server. Contohnya, IDS dapat mendeteksi serangan DoS dengan mendeteksi peningkatan jumlah koneksi yang tidak biasa atau permintaan yang tidak sah.

- Deteksi Eksploitasi Kerentanan: IDS dapat mendeteksi eksploitasi kerentanan dengan menganalisis lalu lintas jaringan dan mencari pola serangan yang diketahui. Contohnya, IDS dapat mendeteksi eksploitasi kerentanan pada sistem operasi dengan mendeteksi paket jaringan yang mengandung kode jahat.

Keunggulan dan Kelemahan “IDS”: Ids Adalah

Sistem Deteksi Intrusi (IDS) telah menjadi komponen penting dalam lanskap keamanan siber modern. IDS dirancang untuk mendeteksi aktivitas berbahaya dan mencurigakan pada jaringan komputer. IDS bekerja dengan menganalisis lalu lintas jaringan dan membandingkannya dengan basis data pola serangan yang diketahui. Namun, seperti halnya teknologi keamanan lainnya, IDS juga memiliki keunggulan dan kelemahan yang perlu dipahami.

Keunggulan “IDS”

IDS menawarkan berbagai keunggulan dalam meningkatkan keamanan sistem komputer, antara lain:

- Deteksi Ancaman Proaktif: IDS dapat mendeteksi ancaman yang mungkin terlewatkan oleh perangkat lunak keamanan tradisional. IDS secara aktif memantau lalu lintas jaringan dan mencari pola serangan yang dikenal, memungkinkan respons yang lebih cepat terhadap ancaman.

- Peningkatan Kesadaran Keamanan: IDS memberikan wawasan berharga tentang aktivitas jaringan, memungkinkan administrator untuk melacak pola lalu lintas dan mengidentifikasi potensi ancaman. Informasi ini membantu dalam meningkatkan kesadaran keamanan dan proaktif dalam menanggapi ancaman.

- Mencegah Kerugian Data: Dengan mendeteksi dan menanggapi ancaman secara cepat, IDS membantu mencegah hilangnya data sensitif akibat serangan siber. Deteksi dini memungkinkan tindakan segera untuk memblokir akses yang tidak sah dan melindungi data penting.

- Meningkatkan Kepatuhan: Banyak peraturan dan standar industri mewajibkan organisasi untuk menerapkan kontrol keamanan tertentu, termasuk IDS. Penggunaan IDS membantu organisasi memenuhi persyaratan kepatuhan dan meminimalkan risiko hukum.

Kelemahan “IDS”, Ids adalah

Meskipun menawarkan banyak manfaat, IDS juga memiliki kelemahan yang perlu dipertimbangkan:

- Tingkat Positif Palsu: IDS dapat menghasilkan positif palsu, yaitu mendeteksi aktivitas yang tidak berbahaya sebagai ancaman. Hal ini dapat menyebabkan peringatan yang tidak perlu dan membuang waktu administrator dalam menyelidiki ancaman yang tidak ada.

- Keterbatasan dalam Menangani Serangan Nol Hari: IDS bergantung pada basis data pola serangan yang diketahui. Serangan nol hari, yaitu serangan yang memanfaatkan kerentanan baru yang belum diketahui, mungkin tidak terdeteksi oleh IDS.

- Beban Jaringan: IDS dapat menyebabkan beban jaringan yang signifikan, terutama jika dikonfigurasi untuk menganalisis lalu lintas jaringan secara menyeluruh. Beban ini dapat memengaruhi kinerja jaringan dan aplikasi.

- Perlu Penyesuaian dan Pemeliharaan: IDS memerlukan penyesuaian dan pemeliharaan yang berkelanjutan untuk memastikan efektifitasnya. Basis data pola serangan harus diperbarui secara berkala, dan aturan IDS harus dikonfigurasi dengan benar untuk meminimalkan positif palsu.

Pertimbangan dalam Menggunakan “IDS”

Dalam konteks keamanan jaringan, ada beberapa pertimbangan penting dalam menggunakan IDS:

- Jenis “IDS”: Ada dua jenis utama IDS: berbasis jaringan (NIDS) dan berbasis host (HIDS). NIDS memantau lalu lintas jaringan, sedangkan HIDS memantau aktivitas pada sistem host. Pemilihan jenis IDS tergantung pada kebutuhan keamanan spesifik organisasi.

- Lokasi Penempatan: Lokasi penempatan IDS juga penting. NIDS biasanya ditempatkan pada titik-titik strategis di jaringan, seperti gateway atau switch. HIDS diinstal pada setiap host yang ingin dilindungi.

- Konfigurasi: Konfigurasi IDS yang tepat sangat penting untuk memastikan efektivitasnya. Aturan IDS harus dikonfigurasi dengan benar untuk mendeteksi ancaman yang relevan dan meminimalkan positif palsu.

- Integrasi dengan Sistem Keamanan Lainnya: IDS dapat diintegrasikan dengan sistem keamanan lainnya, seperti firewall dan sistem pencegahan intrusi (IPS), untuk meningkatkan perlindungan menyeluruh.

Terakhir

Implementasi IDS menjadi langkah penting dalam meningkatkan keamanan sistem komputer. Dengan kemampuan mendeteksi serangan dan memberikan peringatan dini, IDS memberikan kesempatan bagi administrator sistem untuk menanggulangi ancaman sebelum menyebabkan kerusakan yang lebih besar. Namun, penting untuk diingat bahwa IDS bukanlah solusi tunggal untuk keamanan siber. Penggunaan IDS harus dipadukan dengan strategi keamanan siber yang komprehensif, seperti firewall, antivirus, dan edukasi pengguna, untuk menciptakan pertahanan yang kuat dan efektif.

FAQ dan Informasi Bermanfaat

Bagaimana cara kerja IDS?

IDS bekerja dengan menganalisis lalu lintas jaringan dan membandingkannya dengan pola serangan yang telah diketahui. Jika ditemukan aktivitas yang mencurigakan, IDS akan mengirimkan alarm kepada administrator sistem.

Apa perbedaan antara IDS dan IPS?

IDS hanya mendeteksi dan melaporkan aktivitas mencurigakan, sedangkan IPS dapat memblokir serangan yang terdeteksi.

Apakah IDS dapat mendeteksi semua jenis serangan?

Tidak, IDS memiliki keterbatasan dalam mendeteksi serangan yang tidak diketahui atau serangan yang tersembunyi dengan baik.

Bagaimana cara memilih IDS yang tepat?

Pemilihan IDS yang tepat tergantung pada kebutuhan dan ukuran jaringan, jenis serangan yang ingin dideteksi, dan anggaran.