Pencarian kerentanan keamanan aplikasi web menjadi semakin penting di era digital ini. Salah satu alat yang populer digunakan untuk menemukan kerentanan SQL injection adalah SQLmap. SQLmap merupakan alat yang canggih dan fleksibel yang dapat digunakan untuk menguji kerentanan SQL injection pada berbagai aplikasi web. Artikel ini akan membahas secara rinci cara menggunakan SQLmap di Windows, mulai dari proses instalasi hingga teknik penyerangan dan interpretasi hasil.

Dengan mempelajari cara menggunakan SQLmap, Anda akan memahami cara kerja SQL injection, teknik-teknik penyerangan, dan cara mengidentifikasi kerentanan pada aplikasi web. Pengetahuan ini akan membantu Anda untuk melindungi aplikasi web Anda dari serangan SQL injection dan meningkatkan keamanan sistem Anda.

Pengenalan SQLmap

SQLmap adalah alat sumber terbuka yang canggih untuk pengujian penetrasi dan audit keamanan aplikasi web. Alat ini dirancang untuk mengotomatiskan proses deteksi dan eksploitasi kerentanan injeksi SQL, yang merupakan salah satu kerentanan keamanan web yang paling umum dan berbahaya.

Tujuan dan Fungsi Utama SQLmap

Tujuan utama SQLmap adalah untuk mengotomatiskan proses deteksi dan eksploitasi kerentanan injeksi SQL. Fungsi utama SQLmap meliputi:

- Deteksi Kerentanan: SQLmap dapat mengidentifikasi titik-titik rentan dalam aplikasi web yang rentan terhadap injeksi SQL. Alat ini menggunakan berbagai teknik untuk menguji titik-titik rentan, seperti menggunakan payloads yang dirancang khusus untuk memicu error atau respons yang tidak terduga dari database.

- Eksploitasi Kerentanan: Setelah kerentanan injeksi SQL terdeteksi, SQLmap dapat mengeksploitasi kerentanan tersebut untuk mengakses informasi sensitif dari database, seperti nama pengguna, kata sandi, data pribadi, dan bahkan kode sumber.

- Pengambilan Data: SQLmap dapat mengambil data dari database yang terinfeksi, termasuk tabel, kolom, dan baris data. Alat ini juga dapat mengekstrak data dalam berbagai format, seperti CSV, XML, dan JSON.

- Manipulasi Database: SQLmap dapat digunakan untuk memanipulasi database, seperti menambahkan, menghapus, atau memperbarui data.

Jenis-Jenis Serangan yang Dapat Dilakukan oleh SQLmap, Cara menggunakan sqlmap di windows

SQLmap dapat melakukan berbagai jenis serangan injeksi SQL, termasuk:

- Blind SQL Injection: Serangan ini dilakukan ketika respons server tidak menunjukkan error atau informasi yang jelas, tetapi hanya memberikan respons yang berbeda berdasarkan kondisi yang diuji. SQLmap dapat mendeteksi dan mengeksploitasi kerentanan ini dengan mengirimkan permintaan yang dirancang khusus dan menganalisis respons server.

- Time-Based SQL Injection: Serangan ini memanfaatkan waktu yang dibutuhkan server untuk memproses permintaan SQL yang berbeda. SQLmap dapat mendeteksi dan mengeksploitasi kerentanan ini dengan mengirimkan permintaan yang dirancang khusus dan mengukur waktu yang dibutuhkan server untuk memprosesnya.

- Boolean-Based SQL Injection: Serangan ini memanfaatkan respons server yang berbeda berdasarkan kondisi yang diuji. SQLmap dapat mendeteksi dan mengeksploitasi kerentanan ini dengan mengirimkan permintaan yang dirancang khusus dan menganalisis respons server.

- Error-Based SQL Injection: Serangan ini memanfaatkan error yang dihasilkan oleh server ketika permintaan SQL yang salah dikirimkan. SQLmap dapat mendeteksi dan mengeksploitasi kerentanan ini dengan mengirimkan permintaan yang dirancang khusus untuk memicu error dan menganalisis pesan error yang dihasilkan.

- Union-Based SQL Injection: Serangan ini memanfaatkan fungsi UNION dalam SQL untuk menggabungkan hasil dari dua query. SQLmap dapat mendeteksi dan mengeksploitasi kerentanan ini dengan mengirimkan permintaan yang dirancang khusus untuk menggabungkan query yang berisi informasi sensitif dengan query yang diketahui.

Contoh Skenario Penggunaan SQLmap dalam Dunia Nyata

Misalkan sebuah situs web e-commerce memiliki kerentanan injeksi SQL pada halaman login. Seorang hacker dapat menggunakan SQLmap untuk mengeksploitasi kerentanan ini dan mendapatkan akses ke database situs web. Setelah mendapatkan akses, hacker dapat mengambil informasi sensitif seperti nama pengguna, kata sandi, dan informasi kartu kredit pengguna.

Contoh lainnya, sebuah situs web berita mungkin memiliki kerentanan injeksi SQL pada halaman komentar. Seorang hacker dapat menggunakan SQLmap untuk mengeksploitasi kerentanan ini dan menghapus atau memodifikasi komentar yang ada. Hacker juga dapat menggunakan SQLmap untuk menyuntikkan kode berbahaya ke dalam database, yang dapat digunakan untuk mencuri informasi sensitif atau mengendalikan situs web.

Persiapan dan Instalasi

Sebelum Anda dapat menggunakan SQLmap, Anda perlu menginstalnya terlebih dahulu. Proses instalasi SQLmap di Windows cukup mudah dan dapat dilakukan dengan beberapa langkah sederhana. Dalam panduan ini, kita akan membahas cara menginstal SQLmap melalui Git, salah satu metode yang umum digunakan.

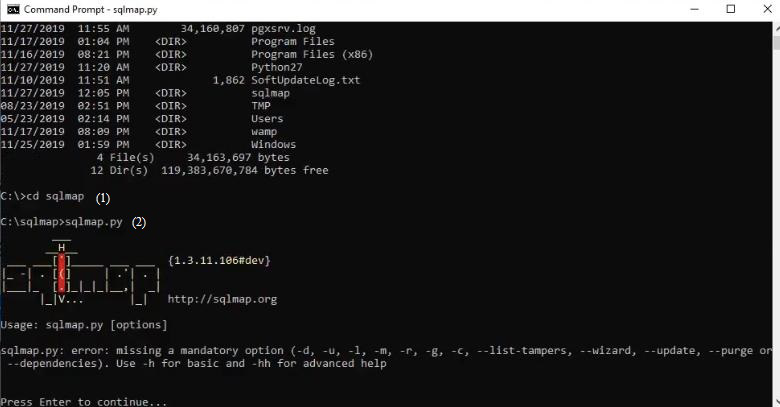

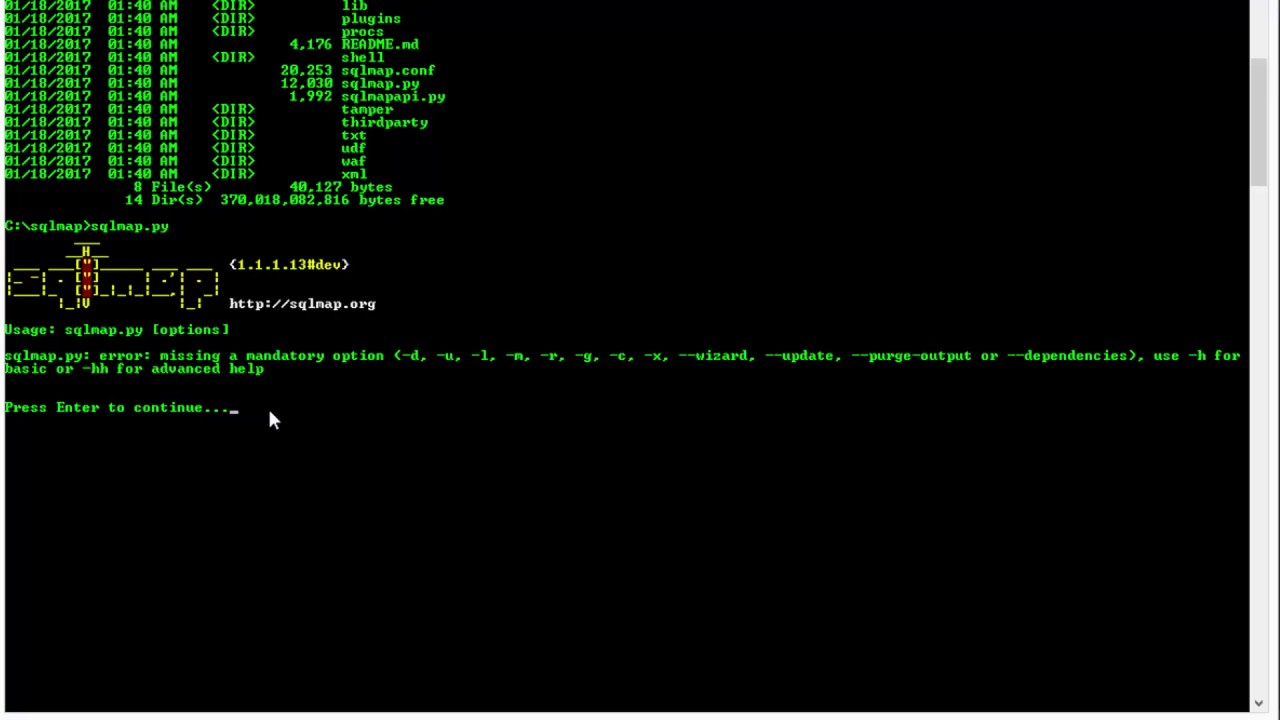

Instalasi SQLmap melalui Git

Git adalah sistem kontrol versi yang populer dan digunakan untuk mengelola kode sumber. Untuk menginstal SQLmap melalui Git, Anda perlu memastikan bahwa Git telah diinstal pada sistem Anda. Jika belum, Anda dapat mengunduhnya dari situs web resmi Git. Setelah Git diinstal, ikuti langkah-langkah berikut:

- Buka Command Prompt atau PowerShell sebagai administrator.

- Gunakan perintah berikut untuk mengkloning repositori SQLmap dari Git:

- Setelah proses cloning selesai, navigasikan ke direktori SQLmap yang baru dibuat:

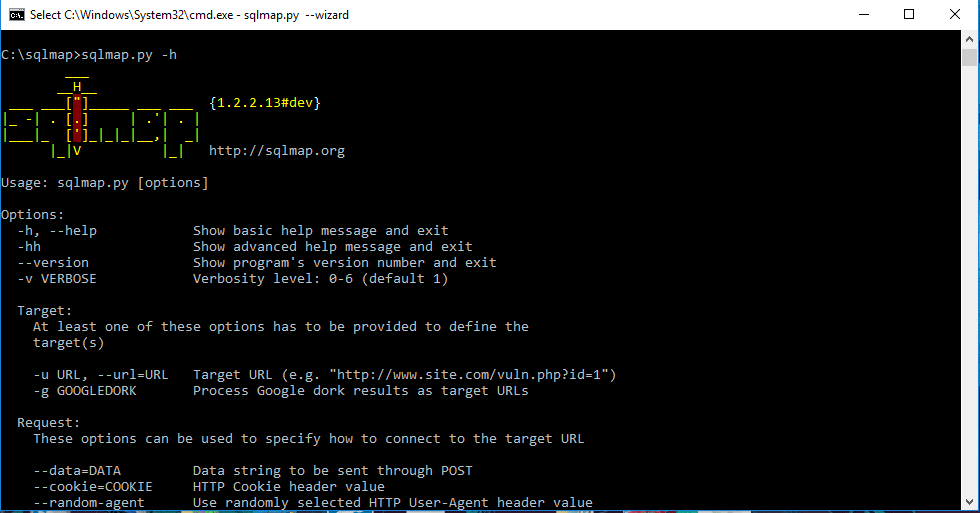

- Anda sekarang dapat menjalankan SQLmap dengan mengetikkan perintah berikut:

git clone https://github.com/sqlmapproject/sqlmap.git

cd sqlmap

python sqlmap.py

Persyaratan Sistem dan Dependensi

SQLmap memiliki beberapa persyaratan sistem dan dependensi yang perlu dipenuhi agar dapat berfungsi dengan baik. Berikut adalah beberapa persyaratan yang perlu diperhatikan:

- Sistem Operasi: Windows 7 atau yang lebih baru.

- Python: SQLmap membutuhkan Python versi 2.6 atau lebih tinggi. Anda dapat mengunduh Python dari situs web resminya.

- Dependensi: SQLmap memerlukan beberapa dependensi tambahan yang dapat diinstal menggunakan pip, pengelola paket Python. Anda dapat menginstal dependensi dengan menjalankan perintah berikut di Command Prompt atau PowerShell:

pip install -r requirements.txt

Penggunaan Dasar SQLmap: Cara Menggunakan Sqlmap Di Windows

Setelah SQLmap terinstal, Anda siap untuk menggunakannya dalam mengidentifikasi kerentanan SQL Injection pada aplikasi web. SQLmap menyediakan beragam opsi dan parameter untuk menyesuaikan proses scanning dan pengumpulan informasi. Dalam bagian ini, kita akan membahas penggunaan dasar SQLmap dengan target URL.

Menjalankan SQLmap dengan Target URL

Untuk menjalankan SQLmap, Anda perlu menentukan target URL. Berikut adalah contoh sederhana untuk menjalankan SQLmap pada URL http://example.com/vulnerable.php:

sqlmap -u http://example.com/vulnerable.php

Perintah ini akan menjalankan SQLmap dengan target URL yang ditentukan. SQLmap akan mencoba mengidentifikasi kerentanan SQL Injection dan mengumpulkan informasi tentang database yang digunakan oleh aplikasi web tersebut.

Opsi dan Parameter Utama SQLmap

SQLmap menyediakan berbagai opsi dan parameter yang memungkinkan Anda untuk menyesuaikan proses scanning dan pengumpulan informasi. Berikut adalah tabel yang berisi daftar opsi dan parameter utama:

| Opsi | Keterangan |

|---|---|

-u |

Menentukan URL target. |

-r |

Menentukan file yang berisi daftar URL target. |

-g |

Menentukan Google Dork untuk mencari target URL. |

-d |

Menentukan database yang ingin ditargetkan. |

-T |

Menentukan tabel yang ingin ditargetkan. |

-C |

Menentukan kolom yang ingin ditargetkan. |

-D |

Menentukan database yang ingin di-dump. |

-T |

Menentukan tabel yang ingin di-dump. |

-C |

Menentukan kolom yang ingin di-dump. |

--dbs |

Menampilkan daftar database yang tersedia. |

--tables |

Menampilkan daftar tabel dalam database yang ditentukan. |

--columns |

Menampilkan daftar kolom dalam tabel yang ditentukan. |

--dump |

Menampilkan data dalam tabel yang ditentukan. |

Mengidentifikasi Database dan Tabel

Setelah menjalankan SQLmap, Anda dapat menggunakan opsi --dbs untuk menampilkan daftar database yang tersedia. Contohnya, untuk menampilkan daftar database pada URL http://example.com/vulnerable.php, Anda dapat menjalankan perintah berikut:

sqlmap -u http://example.com/vulnerable.php --dbs

SQLmap akan mencoba mengidentifikasi database yang tersedia dan menampilkannya di layar. Setelah mengetahui database yang tersedia, Anda dapat menggunakan opsi --tables untuk menampilkan daftar tabel dalam database tertentu. Contohnya, untuk menampilkan daftar tabel dalam database mydatabase, Anda dapat menjalankan perintah berikut:

sqlmap -u http://example.com/vulnerable.php -D mydatabase --tables

SQLmap akan menampilkan daftar tabel yang ada di dalam database mydatabase. Anda dapat menggunakan informasi ini untuk lebih memahami struktur database dan targetkan tabel tertentu untuk pengumpulan informasi lebih lanjut.

Teknik Penyerangan

SQLmap merupakan alat yang ampuh untuk melakukan berbagai teknik penyerangan yang memanfaatkan kerentanan SQL Injection. Alat ini dirancang untuk mengotomatiskan proses pengujian dan eksploitasi kerentanan SQL Injection, sehingga memungkinkan penyerang untuk mengambil data sensitif, memanipulasi database, dan bahkan mengambil alih kontrol server.

Metode Pengambilan Data

SQLmap mendukung berbagai metode pengambilan data, termasuk SQL Injection standar dan Blind SQL Injection.

- SQL Injection Standar: Metode ini memanfaatkan kerentanan SQL Injection untuk langsung mengeksekusi perintah SQL dan mendapatkan data dari database. SQLmap dapat mengirimkan perintah SQL yang dimodifikasi ke aplikasi web, dan kemudian mengekstrak data yang dikembalikan oleh server database.

- Blind SQL Injection: Metode ini digunakan ketika penyerang tidak dapat langsung melihat hasil dari perintah SQL yang dieksekusi. Biasanya, ini terjadi ketika aplikasi web hanya menampilkan pesan “berhasil” atau “gagal” sebagai tanggapan terhadap permintaan. Dalam kasus ini, SQLmap menggunakan teknik inferensi untuk menentukan data yang ada di database dengan menganalisis perubahan dalam respons aplikasi web.

Bypass WAF

WAF (Web Application Firewall) merupakan alat yang dirancang untuk melindungi aplikasi web dari berbagai serangan, termasuk SQL Injection. Namun, SQLmap dilengkapi dengan berbagai teknik bypass WAF yang memungkinkan penyerang untuk melewati pertahanan WAF dan mengeksploitasi kerentanan SQL Injection.

- Enkripsi Payload: SQLmap dapat mengenkripsi payload SQL Injection dengan menggunakan berbagai algoritma enkripsi, sehingga WAF tidak dapat mendeteksi payload tersebut.

- Karakter Escape: SQLmap dapat menggunakan karakter escape untuk menghindari deteksi oleh WAF. Misalnya, SQLmap dapat menggunakan karakter escape untuk menyembunyikan kata kunci SQL Injection dari WAF.

- Time Delay: SQLmap dapat menggunakan teknik time delay untuk melewati WAF. Metode ini memanfaatkan perbedaan waktu yang dibutuhkan server untuk memproses perintah SQL yang valid dan tidak valid.

Contoh Kode Bypass WAF

Berikut ini adalah contoh kode SQLmap untuk melakukan bypass WAF dengan menggunakan teknik enkripsi payload:

sqlmap -u “http://www.example.com/vulnerable.php?id=1” –dbs –encoding=base64

Kode ini akan menjalankan SQLmap dengan target URL “http://www.example.com/vulnerable.php?id=1”. Opsi `–dbs` digunakan untuk menampilkan daftar database yang tersedia di server. Opsi `–encoding=base64` digunakan untuk mengenkripsi payload SQL Injection dengan menggunakan algoritma Base64.

Kesimpulan

SQLmap merupakan alat yang sangat kuat dan fleksibel untuk melakukan berbagai teknik penyerangan yang memanfaatkan kerentanan SQL Injection. Alat ini memungkinkan penyerang untuk mengotomatiskan proses pengujian dan eksploitasi kerentanan, serta melewati pertahanan WAF. Oleh karena itu, penting bagi pengembang dan administrator web untuk memahami kerentanan SQL Injection dan menerapkan langkah-langkah keamanan yang tepat untuk melindungi aplikasi web mereka.

Analisis dan Interpretasi Hasil

Setelah menjalankan SQLmap, Anda akan mendapatkan hasil scan yang berisi informasi tentang kerentanan SQL Injection yang ditemukan. Untuk memahami dan memanfaatkan hasil ini secara efektif, diperlukan analisis dan interpretasi yang cermat. Mari kita bahas langkah-langkah untuk menginterpretasikan hasil scan SQLmap.

Menganalisis Hasil Scan

Hasil scan SQLmap biasanya ditampilkan dalam format teks di terminal. Anda dapat melihat informasi penting seperti:

- Target URL: URL yang diuji untuk kerentanan SQL Injection.

- Metode HTTP: Metode HTTP yang digunakan untuk mengakses target URL (misalnya, GET, POST).

- Parameter yang Rentan: Parameter dalam URL atau permintaan HTTP yang rentan terhadap SQL Injection.

- Jenis Kerentanan: Jenis kerentanan SQL Injection yang ditemukan (misalnya, Boolean-based blind, Time-based blind, Error-based).

- Database yang Diidentifikasi: Database yang digunakan oleh aplikasi web target (jika teridentifikasi).

- Tabel dan Kolom yang Diidentifikasi: Tabel dan kolom dalam database yang teridentifikasi (jika teridentifikasi).

- Data yang Diperoleh: Data yang diperoleh dari database target (jika teridentifikasi).

Kode Error dan Deskripsi Kesalahan Umum

SQLmap menggunakan kode error untuk menunjukkan berbagai kondisi dan kesalahan yang terjadi selama proses scan. Berikut adalah beberapa kode error umum dan deskripsi kesalahan yang terkait:

| Kode Error | Deskripsi Kesalahan |

|---|---|

| 0 | Tidak ada kesalahan |

| 1 | Kesalahan sintaks SQL |

| 2 | Kesalahan koneksi ke database |

| 3 | Kesalahan autentikasi database |

| 4 | Kesalahan izin database |

| 5 | Kesalahan query database |

| 6 | Kesalahan pengambilan data |

| 7 | Kesalahan pengolahan data |

| 8 | Kesalahan pemrosesan hasil |

Memvalidasi dan Menguji Hasil Scan

Penting untuk memvalidasi dan menguji hasil scan SQLmap untuk memastikan akurasi dan keandalannya. Anda dapat melakukan langkah-langkah berikut:

- Uji Manual: Uji secara manual dengan memasukkan payload SQL Injection yang sama yang digunakan SQLmap untuk memastikan bahwa kerentanan tersebut benar-benar ada.

- Gunakan Alat Lainnya: Gunakan alat penguji kerentanan SQL Injection lainnya untuk memvalidasi hasil SQLmap. Ini membantu untuk mendapatkan perspektif yang lebih luas dan mengurangi kemungkinan kesalahan.

- Analisis Log Aplikasi: Periksa log aplikasi web target untuk melihat apakah ada aktivitas yang mencurigakan atau kesalahan yang terkait dengan SQL Injection.

- Konsultasi dengan Pakar Keamanan: Jika Anda tidak yakin dengan hasil scan atau tidak memiliki pengalaman yang cukup, konsultasikan dengan pakar keamanan untuk mendapatkan bantuan dan interpretasi yang lebih mendalam.

Keamanan dan Etika

SQLmap adalah alat yang ampuh untuk pengujian penetrasi dan pencarian kerentanan, namun penggunaan yang tidak bertanggung jawab dapat berakibat fatal. Penting untuk memahami etika dan risiko keamanan yang terkait dengan penggunaan SQLmap.

Risiko Keamanan

Penggunaan SQLmap yang tidak tepat dapat menimbulkan risiko keamanan yang serius, termasuk:

- Akses tidak sah ke data sensitif: SQLmap dapat digunakan untuk mengakses data sensitif seperti informasi pribadi, data keuangan, dan informasi rahasia lainnya.

- Manipulasi data: SQLmap dapat digunakan untuk memanipulasi data, termasuk mengubah, menghapus, atau menambahkan data yang tidak sah.

- Penolakan layanan: SQLmap dapat digunakan untuk meluncurkan serangan penolakan layanan (DoS) yang dapat membuat situs web atau layanan tidak dapat diakses.

- Eksekusi kode jarak jauh: SQLmap dapat digunakan untuk mengeksekusi kode jarak jauh (RCE) yang dapat memberikan akses penuh ke sistem yang rentan.

Contoh Kasus Penggunaan yang Tidak Etis dan Ilegal

Berikut adalah beberapa contoh kasus penggunaan SQLmap yang tidak etis dan ilegal:

- Mengakses data pribadi pengguna tanpa izin dari pemilik data.

- Meluncurkan serangan penolakan layanan terhadap situs web atau layanan yang tidak sah.

- Menggunakan SQLmap untuk mencuri data keuangan dari bank atau lembaga keuangan.

- Mengeksploitasi kerentanan keamanan untuk keuntungan pribadi.

Etika dalam Penggunaan SQLmap

Berikut adalah beberapa prinsip etika yang perlu dipertimbangkan saat menggunakan SQLmap:

- Dapatkan izin sebelum menguji sistem atau aplikasi apa pun.

- Hanya gunakan SQLmap untuk tujuan yang sah dan etis.

- Jangan gunakan SQLmap untuk tujuan yang melanggar hukum.

- Jangan membagikan informasi sensitif yang diperoleh melalui SQLmap tanpa izin.

- Lapor kerentanan keamanan yang ditemukan ke pemilik sistem atau aplikasi.

Penutupan Akhir

Dengan memahami cara menggunakan SQLmap, Anda dapat menjadi bagian penting dalam upaya meningkatkan keamanan aplikasi web. Penting untuk diingat bahwa SQLmap adalah alat yang kuat yang harus digunakan secara bertanggung jawab dan etis. Pastikan Anda hanya menggunakan SQLmap untuk tujuan yang sah dan dengan izin yang diperlukan. Dengan menggunakan SQLmap secara bijaksana, Anda dapat membantu menciptakan lingkungan digital yang lebih aman dan terpercaya.

Kumpulan Pertanyaan Umum

Bagaimana cara menggunakan SQLmap untuk menguji kerentanan SQL injection pada aplikasi web tertentu?

Anda dapat menggunakan perintah `sqlmap -u [URL aplikasi web]` untuk memulai scan. SQLmap akan secara otomatis mendeteksi kerentanan SQL injection dan memberikan informasi tentang kerentanan yang ditemukan.

Apakah SQLmap dapat digunakan untuk melakukan serangan Denial of Service (DoS)?

Ya, SQLmap dapat digunakan untuk melakukan serangan DoS dengan menggunakan opsi `–tamper` dan `–delay`. Namun, penggunaan SQLmap untuk tujuan ini tidak etis dan dapat melanggar hukum.

Bagaimana cara mengatasi masalah `Access denied` saat menggunakan SQLmap?

Anda dapat mencoba menggunakan proxy atau VPN untuk menyembunyikan alamat IP Anda. Anda juga dapat mencoba menggunakan opsi `–proxy` dan `–tor` untuk mengonfigurasi proxy atau Tor.

Bagaimana cara mengupdate SQLmap ke versi terbaru?

Anda dapat menggunakan perintah `git pull` di direktori SQLmap untuk mengupdate ke versi terbaru.