Contoh backdoor – Bayangkan sebuah pintu rahasia yang tersembunyi di dalam sistem komputer Anda, memungkinkan orang asing untuk masuk tanpa sepengetahuan Anda. Itulah gambaran sederhana dari backdoor, sebuah celah keamanan yang bisa membuka pintu bagi para penyerang untuk mengakses data sensitif, mengendalikan sistem, dan bahkan memanipulasi aktivitas Anda.

Backdoor dapat disisipkan oleh pembuat sistem, hacker, atau bahkan malware yang tersembunyi di dalam sistem Anda. Pintu rahasia ini bisa berupa kode program yang tersembunyi, konfigurasi sistem yang tidak aman, atau bahkan kelemahan keamanan yang tidak terdeteksi.

Pengertian Backdoor

Dalam dunia keamanan siber, backdoor merujuk pada pintu masuk rahasia atau jalur alternatif yang memungkinkan akses ke sistem komputer atau jaringan tanpa melalui metode otentikasi standar. Keberadaan backdoor dapat mengundang bahaya serius karena memungkinkan peretas atau pihak yang tidak sah untuk mengendalikan sistem tanpa sepengetahuan pemiliknya.

Contoh Backdoor Umum

Contoh backdoor yang umum ditemukan dalam sistem komputer meliputi:

- Akun tersembunyi: Akun administrator atau pengguna dengan hak akses istimewa yang tidak terdokumentasi atau tersembunyi dari pengguna biasa. Akun ini bisa digunakan untuk mengakses sistem tanpa verifikasi.

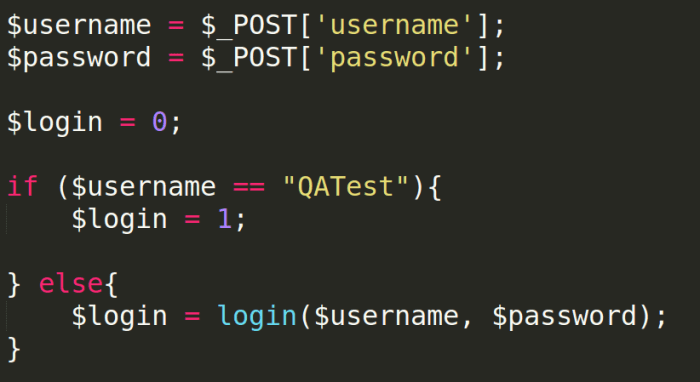

- Kode backdoor: Segmen kode yang disisipkan ke dalam perangkat lunak atau sistem operasi yang memungkinkan akses langsung ke sistem. Kode ini bisa dijalankan secara diam-diam dan sulit dideteksi.

- Pintu belakang jaringan: Port atau protokol jaringan yang terbuka dan tidak terdokumentasi yang memungkinkan akses langsung ke jaringan atau server.

Jenis-jenis Backdoor Berdasarkan Tujuan dan Mekanisme

Backdoor dapat dikategorikan berdasarkan tujuan dan mekanisme kerjanya:

| Jenis Backdoor | Tujuan | Mekanisme |

|---|---|---|

| Backdoor yang disengaja | Memfasilitasi akses yang sah untuk tujuan pemeliharaan, perbaikan, atau pemulihan sistem. | Akun administrator tersembunyi, port jaringan khusus, atau mekanisme akses jarak jauh yang hanya diketahui oleh pihak yang berwenang. |

| Backdoor yang tidak disengaja | Terjadi karena kesalahan desain atau kerentanan dalam perangkat lunak atau sistem operasi. | Kerentanan dalam protokol jaringan, kelemahan keamanan dalam kode perangkat lunak, atau kesalahan konfigurasi sistem. |

| Backdoor yang jahat | Digunakan oleh peretas atau pihak yang tidak sah untuk mengakses sistem secara ilegal dan melakukan tindakan jahat, seperti pencurian data, pengintaian, atau manipulasi sistem. | Kode backdoor yang disisipkan ke dalam perangkat lunak, pintu belakang jaringan yang terbuka, atau akun administrator yang dicuri. |

Cara Kerja Backdoor

Backdoor merupakan pintu belakang yang tersembunyi di dalam sistem komputer atau perangkat lunak, yang memungkinkan akses tidak sah ke sistem tersebut. Akses ini dapat diberikan kepada individu atau kelompok tertentu, tanpa diketahui oleh pemilik sistem. Backdoor dapat digunakan untuk berbagai tujuan, mulai dari pengawasan hingga pencurian data.

Bagaimana Backdoor Dapat Digunakan untuk Mengakses Sistem Secara Tidak Sah, Contoh backdoor

Backdoor dapat digunakan untuk mengakses sistem secara tidak sah dengan berbagai cara. Berikut beberapa contohnya:

- Melalui Port Jaringan: Backdoor dapat diimplementasikan melalui port jaringan yang tidak digunakan, yang memungkinkan penyerang untuk terhubung ke sistem tanpa diketahui.

- Melalui Perangkat Lunak: Backdoor dapat tertanam dalam perangkat lunak yang diinstal pada sistem, yang memungkinkan penyerang untuk mengendalikan sistem melalui perangkat lunak tersebut.

- Melalui Sistem Operasi: Backdoor dapat tertanam dalam sistem operasi, yang memungkinkan penyerang untuk mengakses sistem secara penuh, termasuk data sensitif.

Contoh Skenario Penggunaan Backdoor dalam Serangan Siber

Bayangkan sebuah perusahaan yang memiliki sistem keamanan yang ketat. Namun, tanpa diketahui perusahaan tersebut, backdoor telah tertanam dalam perangkat lunak yang digunakan untuk mengelola data pelanggan. Penyerang dapat memanfaatkan backdoor ini untuk mengakses data pelanggan secara tidak sah, kemudian mencuri informasi sensitif seperti nomor kartu kredit atau informasi pribadi lainnya.

Langkah-Langkah yang Dilakukan oleh Penyerang untuk Memanfaatkan Backdoor

Penyerang biasanya mengikuti langkah-langkah berikut untuk memanfaatkan backdoor:

- Menemukan Backdoor: Penyerang mencari backdoor dalam sistem target melalui berbagai teknik, seperti analisis perangkat lunak, eksploitasi kerentanan sistem, atau teknik rekayasa sosial.

- Mengakses Sistem: Setelah menemukan backdoor, penyerang akan mencoba untuk mengakses sistem target melalui backdoor tersebut. Ini bisa dilakukan dengan menggunakan password atau kredensial khusus yang terkait dengan backdoor.

- Mengendalikan Sistem: Setelah berhasil mengakses sistem, penyerang akan mencoba untuk mengendalikan sistem target. Mereka dapat melakukan berbagai tindakan, seperti mencuri data, menginstal malware, atau memanipulasi sistem untuk keuntungan mereka.

Dampak Backdoor

Backdoor merupakan celah keamanan yang sengaja dibuat atau tersembunyi dalam sistem komputer, jaringan, atau perangkat lunak. Celah ini memungkinkan akses tidak sah ke sistem, yang memungkinkan penyerang untuk mengontrol, memanipulasi, atau mencuri data tanpa sepengetahuan pengguna atau administrator. Keberadaan backdoor dapat menimbulkan dampak negatif yang signifikan bagi individu, organisasi, dan bahkan negara.

Dampak Negatif Backdoor

Dampak negatif backdoor pada sistem dan data dapat berupa:

- Pencurian Data: Backdoor memungkinkan penyerang untuk mencuri data sensitif seperti informasi pribadi, data keuangan, rahasia dagang, dan informasi rahasia lainnya.

- Manipulasi Data: Penyerang dapat mengubah atau merusak data yang disimpan dalam sistem, yang dapat menyebabkan kerugian finansial atau reputasi.

- Penolakan Layanan (DoS): Backdoor dapat digunakan untuk meluncurkan serangan penolakan layanan (DoS) yang dapat membuat sistem tidak dapat diakses oleh pengguna yang sah.

- Pengendalian Sistem: Penyerang dapat mengendalikan sistem secara penuh, termasuk menginstal malware, menjalankan program jahat, dan mengakses data apa pun.

- Kerentanan Keamanan: Keberadaan backdoor membuat sistem lebih rentan terhadap serangan siber lainnya.

Jenis Serangan Siber Melalui Backdoor

Backdoor dapat digunakan untuk melancarkan berbagai jenis serangan siber, termasuk:

- Malware: Penyerang dapat menggunakan backdoor untuk menginstal malware seperti virus, worm, dan ransomware pada sistem.

- Pencurian Identitas: Backdoor dapat digunakan untuk mencuri informasi pribadi seperti nama, alamat, nomor telepon, dan informasi kartu kredit.

- Spionase: Backdoor dapat digunakan untuk memata-matai aktivitas pengguna, termasuk riwayat penjelajahan, email, dan pesan instan.

- Sabotase: Backdoor dapat digunakan untuk merusak sistem atau data, yang dapat menyebabkan kerugian finansial atau reputasi.

- Penolakan Layanan Terdistribusi (DDoS): Backdoor dapat digunakan untuk mengendalikan jaringan komputer yang terinfeksi dan melancarkan serangan DDoS.

Kerugian Finansial dan Reputasi

Backdoor dapat menyebabkan kerugian finansial dan reputasi yang signifikan. Misalnya, serangan ransomware yang memanfaatkan backdoor dapat menyebabkan kerugian finansial yang besar bagi organisasi karena mereka harus membayar tebusan untuk mendapatkan kembali akses ke data mereka. Selain itu, serangan siber yang memanfaatkan backdoor dapat merusak reputasi organisasi dan menyebabkan hilangnya kepercayaan pelanggan.

Pencegahan Backdoor

Backdoor merupakan ancaman serius bagi keamanan sistem. Keberadaannya memungkinkan akses ilegal ke sistem dan data sensitif, yang dapat mengakibatkan kerugian finansial, pencurian data, dan kerusakan reputasi. Oleh karena itu, pencegahan backdoor menjadi langkah krusial dalam menjaga keamanan sistem dan data.

Langkah-Langkah Pencegahan Backdoor

Mencegah backdoor membutuhkan pendekatan komprehensif yang mencakup langkah-langkah keamanan yang ketat dan praktik terbaik. Berikut adalah langkah-langkah yang dapat diambil untuk mencegah backdoor diimplementasikan dalam sistem:

- Memastikan Keamanan Rantai Pasokan Perangkat Lunak: Memastikan bahwa perangkat lunak yang digunakan berasal dari sumber tepercaya dan tidak terkontaminasi backdoor. Ini melibatkan verifikasi identitas pengembang, audit kode sumber, dan penggunaan alat keamanan untuk mendeteksi backdoor.

- Penggunaan Kode Sumber Terbuka: Kode sumber terbuka memungkinkan inspeksi dan audit oleh komunitas luas, sehingga dapat membantu mendeteksi backdoor yang tersembunyi. Namun, penting untuk memilih proyek kode sumber terbuka yang terpercaya dan aktif dipelihara.

- Pengembangan dan Pengujian Kode yang Aman: Menerapkan praktik pengkodean yang aman, seperti validasi input, penanganan kesalahan, dan enkripsi, untuk mengurangi peluang backdoor diimplementasikan dalam kode.

- Pembatasan Akses dan Otorisasi: Menerapkan kebijakan akses dan otorisasi yang ketat untuk membatasi akses ke sistem dan data sensitif, sehingga mengurangi risiko backdoor digunakan untuk akses ilegal.

- Pemantauan dan Deteksi Anomali: Memantau sistem secara berkala untuk mendeteksi aktivitas mencurigakan yang mungkin mengindikasikan keberadaan backdoor. Alat keamanan dan sistem deteksi intrusi (IDS) dapat membantu dalam proses ini.

Praktik Terbaik dalam Mengamankan Sistem dari Backdoor

Berikut adalah praktik terbaik yang dapat diterapkan untuk meningkatkan keamanan sistem dan mengurangi risiko backdoor:

- Pembaruan Perangkat Lunak Secara Berkala: Pembaruan perangkat lunak seringkali menyertakan perbaikan keamanan yang dapat menutup celah keamanan yang mungkin dieksploitasi oleh backdoor.

- Penggunaan Antivirus dan Firewall: Antivirus dan firewall dapat membantu mendeteksi dan memblokir malware yang mungkin mengandung backdoor.

- Enkripsi Data: Menyenkripsi data sensitif dapat melindungi data dari akses ilegal, bahkan jika backdoor berhasil diimplementasikan.

- Verifikasi Integritas Sistem: Memastikan bahwa sistem tidak dimodifikasi secara ilegal, yang dapat mengindikasikan keberadaan backdoor.

- Pelatihan Keamanan untuk Staf: Melatih staf tentang praktik keamanan terbaik dan cara mengenali tanda-tanda backdoor dapat meningkatkan kesadaran keamanan dan mengurangi risiko.

Prosedur Audit Keamanan yang Efektif untuk Mendeteksi Backdoor

Audit keamanan yang komprehensif dan rutin dapat membantu mendeteksi backdoor yang tersembunyi dalam sistem. Prosedur audit keamanan yang efektif meliputi:

- Penilaian Risiko: Menganalisis potensi ancaman dan kerentanan sistem untuk mengidentifikasi area yang berisiko terhadap backdoor.

- Pemindaian Keamanan: Menggunakan alat pemindaian keamanan untuk mendeteksi backdoor yang tersembunyi dalam sistem.

- Audit Kode Sumber: Memeriksa kode sumber perangkat lunak untuk mendeteksi backdoor yang mungkin tertanam dalam kode.

- Analisis Log Sistem: Memeriksa log sistem untuk mendeteksi aktivitas mencurigakan yang mungkin mengindikasikan keberadaan backdoor.

- Penilaian Kinerja: Memantau kinerja sistem untuk mendeteksi anomali yang mungkin disebabkan oleh backdoor.

Deteksi Backdoor

Deteksi backdoor merupakan langkah penting dalam mengamankan sistem komputer. Backdoor, yang merupakan pintu belakang yang memungkinkan akses tidak sah ke sistem, dapat digunakan oleh peretas untuk mencuri data, mengendalikan sistem, atau melakukan tindakan jahat lainnya. Oleh karena itu, penting untuk mengetahui cara mendeteksi keberadaan backdoor dan mengambil langkah-langkah untuk menghapusnya.

Identifikasi Tanda-tanda Backdoor

Ada beberapa tanda yang dapat mengindikasikan keberadaan backdoor dalam sistem. Tanda-tanda ini dapat berupa perubahan perilaku sistem, aktivitas jaringan yang mencurigakan, atau file yang tidak dikenal. Berikut adalah beberapa tanda yang perlu diwaspadai:

- Peningkatan penggunaan CPU atau memori tanpa alasan yang jelas.

- Kecepatan koneksi internet yang melambat atau tidak stabil.

- Munculnya proses atau program yang tidak dikenal di Task Manager.

- File atau folder baru yang muncul tanpa diketahui asal usulnya.

- Kehilangan data atau perubahan pada pengaturan sistem.

- Aktivitas jaringan yang mencurigakan, seperti koneksi ke alamat IP yang tidak dikenal.

Metode Deteksi Backdoor

Beberapa metode dan alat dapat digunakan untuk mendeteksi backdoor dalam sistem. Metode-metode ini melibatkan analisis perilaku sistem, pemeriksaan file, dan penggunaan alat khusus.

- Analisis Perilaku Sistem: Mengamati perubahan perilaku sistem, seperti peningkatan penggunaan CPU atau memori, kecepatan koneksi internet yang melambat, atau munculnya proses atau program yang tidak dikenal.

- Pemeriksaan File: Memeriksa file yang tidak dikenal, termasuk file yang baru dibuat, diubah, atau dihapus.

- Alat Deteksi Malware: Menggunakan alat anti-malware untuk memindai sistem dan mendeteksi keberadaan backdoor.

- Analisis Jaringan: Memeriksa aktivitas jaringan yang mencurigakan, seperti koneksi ke alamat IP yang tidak dikenal.

- Pemeriksaan Log Sistem: Memeriksa log sistem untuk mencari aktivitas yang mencurigakan, seperti akses tidak sah atau perubahan konfigurasi.

Langkah-Langkah Analisis Backdoor

Untuk melakukan analisis backdoor, Anda dapat mengikuti langkah-langkah berikut:

- Identifikasi Tanda-tanda Awal: Perhatikan perubahan perilaku sistem, aktivitas jaringan yang mencurigakan, atau file yang tidak dikenal.

- Kumpulkan Informasi: Kumpulkan informasi tentang sistem, seperti versi sistem operasi, program yang terinstal, dan aktivitas jaringan.

- Jalankan Pemindaian Malware: Gunakan alat anti-malware untuk memindai sistem dan mendeteksi keberadaan backdoor.

- Analisis Log Sistem: Periksa log sistem untuk mencari aktivitas yang mencurigakan.

- Periksa File dan Folder: Periksa file dan folder yang tidak dikenal, termasuk file yang baru dibuat, diubah, atau dihapus.

- Analisis Jaringan: Periksa aktivitas jaringan yang mencurigakan, seperti koneksi ke alamat IP yang tidak dikenal.

- Isolate Sistem: Jika Anda menemukan backdoor, segera isolasi sistem dari jaringan untuk mencegah penyebaran.

- Hapus Backdoor: Hapus backdoor dari sistem dengan menggunakan alat anti-malware atau dengan menghapus file yang terkait dengan backdoor.

- Perbarui Sistem: Pastikan sistem Anda selalu diperbarui dengan patch keamanan terbaru untuk mencegah serangan backdoor.

Penutupan: Contoh Backdoor

Memahami backdoor dan bagaimana cara kerjanya adalah langkah penting dalam menjaga keamanan sistem Anda. Dengan menerapkan praktik keamanan yang baik, menggunakan alat deteksi yang tepat, dan selalu waspada terhadap aktivitas mencurigakan, Anda dapat meminimalkan risiko serangan melalui backdoor dan menjaga data Anda tetap aman.

FAQ Terpadu

Bagaimana backdoor dapat dideteksi?

Deteksi backdoor bisa dilakukan dengan analisis kode program, monitoring aktivitas jaringan, dan menggunakan alat keamanan khusus.

Apa saja contoh backdoor yang umum?

Beberapa contoh backdoor yang umum adalah backdoor yang tersembunyi di dalam program, backdoor yang memanfaatkan kelemahan keamanan sistem, dan backdoor yang diimplementasikan melalui malware.

Apakah semua backdoor berbahaya?

Tidak semua backdoor berbahaya. Ada backdoor yang dibuat untuk tujuan legitimate, seperti akses darurat untuk perbaikan sistem. Namun, sebagian besar backdoor digunakan untuk tujuan jahat.